Vielleicht hast du schon von Quantencomputern gehört, einer futuristischen Art von Computer, der bestimmte Operationen weitaus schneller ausführen kann als die heutigen Maschinen. Vielleicht hast du auch gehört, dass Quantencomputer bald die Verschlüsselung brechen und die Daten aller freilegen werden.

In Wirklichkeit gibt es Quantencomputer bereits, aber sie sind noch ziemlich einfach gestrickt. Die Quantencomputertechnologie ist noch Jahre oder Jahrzehnte davon entfernt, die aktuellen Verschlüsselungsstandards zu brechen, und ihre zukünftigen Anwendungen sind hypothetisch. Vorerst sind deine Daten sicher.

Trotzdem nehmen wir die potenzielle Bedrohung ernst. Proton ist von dieser Herausforderung nicht einzigartig betroffen, aber wir sind einzigartig darauf vorbereitet, ihr zu begegnen. Wir haben ein Jahrzehnt Erfahrung mit der Entwicklung und Pflege innovativer Open-Source-Kryptografie. Unsere verschlüsselten Dienste schützen die Daten von über 100 Millionen Konten, wobei Proton Mail der größte Anbieter von Ende-zu-Ende-verschlüsselten E-Mails weltweit ist. Viele andere Dienste basieren auf den kryptografischen Bibliotheken, die wir schreiben und pflegen. Da die Sicherheit unserer Nutzer und ihrer Daten unsere höchste Priorität ist, sind wir stets auf der Hut vor neuen Bedrohungen. Quantencomputer sind eine davon.

Um sicherzustellen, dass wir vorbereitet sind, führt Proton die Standardisierung von quantensicheren Verschlüsselungsalgorithmen in OpenPGP an, dem offenen Verschlüsselungsstandard, der über die freien und Open-Source-Bibliotheken, die Proton pflegt, wie OpenPGP.js und Gopenpgp, jedem zur Verfügung steht.

Standardisierung ist aus zwei Gründen wichtig. Der erste ist, dass Proton dem offenen Web verpflichtet bleibt. E-Mail ist einer der erfolgreichsten offenen Standards, die jemals existiert haben, und ein Kernstück dieses Erfolgs ist die Interoperabilität. Offene Standards stellen sicher, dass unsere Nutzer privat mit jedem kommunizieren können, der OpenPGP unterstützt, und wir werden diese Interoperabilität in der Post-Quanten-Welt erhalten.

Der zweite Grund ist die Sicherheit. Neue Kryptografie ist grundsätzlich riskant, einfach weil sie noch nicht kampferprobt ist. Selbst wenn die zugrunde liegende Mathematik perfekt funktioniert, können Fehler in der Implementierung die Sicherheit stark beeinträchtigen. Millionen von Nutzern vertrauen Proton jeden Tag mit ihrer Kommunikation und ihren Daten, in einigen Fällen mit ihrem Leben, und das ist etwas, das uns immer bewusst ist.

Seit den letzten zwei Jahren arbeiten wir gemeinsam mit Kryptografen des Bundesamtes für Sicherheit in der Informationstechnik (BSI) und anderen Entwicklern daran, eine Post-Quanten-Public-Key-Algorithmus-Erweiterung für den OpenPGP-Standard zu schaffen (den vorgeschlagenen Entwurf des Standards kannst du hier(neues Fenster) lesen). Die Details sind ziemlich technisch, daher wird dieser Artikel erklären, wie die Erweiterung in einfachen Begriffen funktioniert. Aber zuerst ist es wichtig zu verstehen, wie Quantencomputer funktionieren und warum sie die Art und Weise beeinflussen könnten, wie Daten derzeit im Internet verschlüsselt werden.

Was sind Quantencomputer?

Der Stand der Quantencomputer

Wie Proton deine Daten vor Quantencomputern schützt

Was sind Quantencomputer?

Im Gegensatz zu klassischen Computern, die mit Bits arbeiten, operieren Quantencomputer mit Qubits. Bits können nur einen Wert haben, entweder 0 oder 1. Aber dank der Eigenschaften von Quantenteilchen können Qubits eine Überlagerung mehrerer Werte haben. (Wenn du interessiert bist, hat das Unternehmen IonQ eine detaillierte Visualisierung wie ihre Quantencomputer funktionieren(neues Fenster)).

Algorithmen, die auf Quantencomputern laufen, können Qubits nutzen, um bestimmte Arten von Problemen schneller zu lösen als klassische Computer. Eines dieser Probleme ist für die Funktionsweise von Verschlüsselungsalgorithmen relevant, und du kannst es selbst ausprobieren:

Gegeben sei 13 mal 17, ist es relativ einfach, das Produkt (221) zu berechnen. Das könntest du manuell auf einem Stück Papier machen. Wenn dir jedoch ein Produkt (zum Beispiel 133) gegeben wird, ist es schwieriger, seine Faktoren (7 und 19) zu finden. Diese zweite Operation erfordert Versuch und Irrtum, bis du die ganzen Zahlen findest, die das gewünschte Produkt ergeben. Dieses Beispiel verwendet sehr kleine Zahlen. Die Schwierigkeit steigt enorm, wenn du mit 600-stelligen Zahlen arbeitest, die deine Daten schützen.

Auf einem Quantencomputer kann dieses Problem jedoch effizienter durch Shors Algorithmus(neues Fenster) gelöst werden. Er beschleunigt die Lösung, indem er die Versuchs-und-Irrtums-Phase eliminiert: Durch die Nutzung der Überlagerung kann er im Wesentlichen viele Werte gleichzeitig überprüfen. Wenn ein Quantencomputer, der groß genug ist, um diesen Algorithmus auf 600-stelligen Zahlen auszuführen, erscheinen würde, könnte er verwendet werden, um weit verbreitete Kryptografie zu knacken, wie Elliptische-Kurven-Kryptografie und RSA, die wir beide bei Proton verwenden und die auch Kernbausteine fundamentaler Webtechnologie wie SSL/TLS sind.

Erfahre mehr über Elliptische-Kurven-Kryptografie bei Proton

Der Stand der Quantencomputer

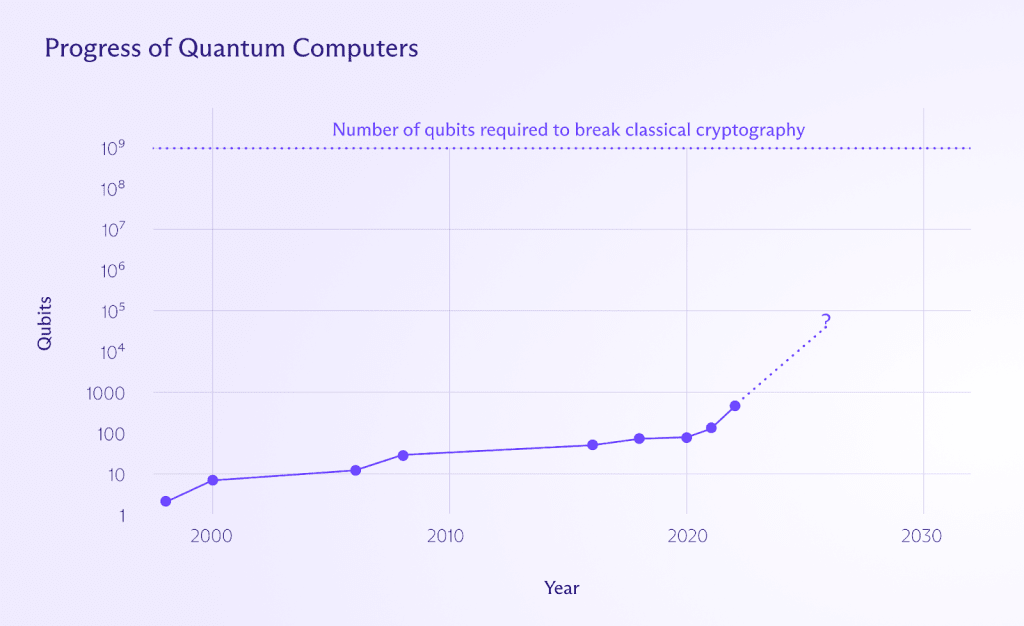

Derzeit sind Quantencomputer noch nicht in der Lage, Kryptografie zu brechen oder sogar das einfache oben genannte Beispiel zu lösen.

So hat beispielsweise IBM im Jahr 2019 versucht, mit seinem hochmodernen Quantencomputer die Zahl 35 zu faktorisieren und ist aufgrund sich häufender Fehler gescheitert, die aus der Hauptherausforderung bei der Entwicklung von Quantencomputern resultieren: Rauschen. Qubits müssen unter Verwendung winziger Teilchen wie Photonen oder Ionen (und sogar Protonen!) implementiert werden, und bei der Interaktion mit diesen Teilchen wird ein experimenteller Fehler eingeführt.

Wissenschaftler arbeiten daran, das Rauschen zu reduzieren, insbesondere indem sie die Anzahl der Qubits in einem Quantencomputer erhöhen, was die durchschnittliche Messung zuverlässiger macht und den experimentellen Fehler verringert. Der Aufbau eines größeren Quantencomputers ist jedoch nicht so einfach wie das Skalieren klassischer Computer.

Darüber hinaus ist die Anzahl der Qubits, die benötigt wird, um die heutige klassische Kryptografie zu brechen, um viele Größenordnungen höher, als derzeit realisierbar ist. Um die derzeit eingesetzte Kryptografie zu brechen, schätzen Wissenschaftler, dass ein Quantencomputer mindestens 1 Milliarde Qubits benötigen würde. Die Quantencomputer von heute haben jedoch nur einige hundert.

Auch wenn es unmöglich ist, die Zukunft mit Sicherheit vorherzusagen, sind wir wahrscheinlich noch viele Jahre von einem Quantencomputer entfernt, der Verschlüsselung brechen kann.

Das bedeutet jedoch nicht, dass wir warten sollten, bis dieser Tag kommt, um mit den Vorbereitungen zu beginnen. Wir müssen heute Kryptografie entwickeln, die ihnen widerstehen kann. Und Proton hat bereits einen Vorsprung.

Wie Proton deine Daten vor Quantencomputern schützt

Bei Proton nutzen wir einen Standard namens OpenPGP, um deine E-Mails mit Ende-zu-Ende-Verschlüsselung zu sichern. OpenPGP ist der am weitesten verbreitete E-Mail-Verschlüsselungsstandard, da er erprobt und sicher ist. Aber er wird ein Update für die Zeit nach den Quantencomputern benötigen.

In dem von uns seit 2021 erarbeiteten vorgeschlagenen Entwurf für eine OpenPGP-Erweiterung(neues Fenster) definieren wir, wie post-quantenverschlüsselte Nachrichten auf interoperable Weise kodiert werden sollen. Das bedeutet, dass wir in der Lage sein werden, alle Nachrichten zu schützen, nicht nur zwischen Proton-Accounts, sondern auch mit anderen Anbietern und Nutzern von OpenPGP.

Die Post-Quanten-Kryptographie hat noch nicht die Menge an öffentlicher Analyse und Prüfung erfahren, die die klassische Kryptographie genossen hat. Aus diesem Grund werden wir Post-Quanten-Kryptographie in Kombination mit klassischer Kryptographie verwenden. Die Post-Quanten-Komponente wird gitterbasierte Algorithmen verwenden, da sie gute Sicherheit und Leistung bieten. Für digitale Signaturen haben wir CRYSTALS-Dilithium in Kombination mit Ed25519 ausgewählt. Für die Verschlüsselung haben wir CRYSTALS-Kyber in Kombination mit X25519 gewählt. Die Kombination aus klassischen und Post-Quanten-Algorithmen bietet das Beste aus beiden Welten: Deine Daten sind sicher, es sei denn, der Angreifer bricht sowohl die klassische als auch die Quantenkryptographie.

Wir werden dies lange vor der Bedrohung durch Quantencomputer einführen und so einen reibungslosen Übergang für die Proton-Gemeinschaft und alle anderen Nutzer von OpenPGP sicherstellen.

Wir arbeiten auch an der Standardisierung der Verwendung von symmetrischen Schlüsseln zur Verschlüsselung von OpenPGP-Nachrichten in einem vorgeschlagenen Entwurf für dauerhafte symmetrische Schlüssel(neues Fenster).

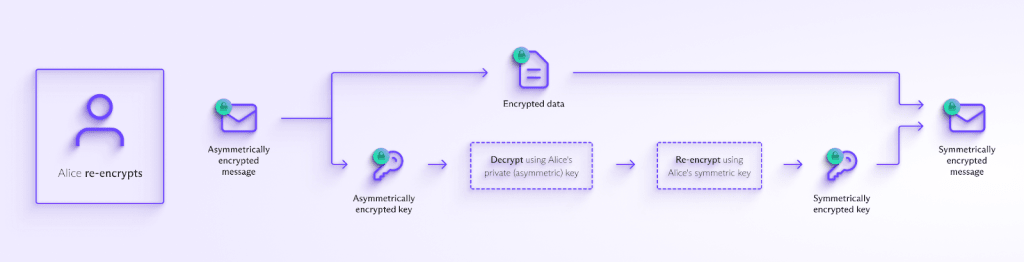

Alice verschlüsselt die Nachrichten, die sie in der Vergangenheit erhalten hat, erneut, um sicherzustellen, dass sie vor Quantencomputern sicher sind.

Beim Senden einer Nachricht ist es notwendig, sie mit asymmetrischer (Public-Key) Kryptographie zu verschlüsseln, es sei denn, Sender und Empfänger haben einen gemeinsamen Schlüssel oder ein Passwort (wie im Fall von passwortgeschützten E-Mails). Sobald die Nachricht jedoch empfangen wurde, kann sie symmetrisch neu verschlüsselt werden, unter Verwendung eines aus dem Passwort des Empfängers abgeleiteten Schlüssels.

Neben der schnelleren und sichereren Methode ermöglicht dies auch, veraltete Schlüssel, die nicht mehr verwendet werden, zu entfernen, ohne den Zugriff auf deine Nachrichten zu verlieren.

Abschließende Gedanken

Wir wissen noch nicht, wann, wenn überhaupt, Quantencomputer erscheinen werden, die stark genug sind, um die klassische Kryptographie zu brechen. Aber wenn sie es tun, wird Proton Mail verschlüsselte E-Mails dank Post-Quanten-Kryptographie sicher sein, ebenso wie andere Proton-Dienste, die auf denselben Prinzipien und Technologien basieren.

Wir standardisieren die Verwendung dieser neuen Algorithmen nicht allein. Bei Proton sind Transparenz und Peer-Review grundlegende Werte. Deshalb arbeiten wir mit der Community zusammen und veröffentlichen unsere Entwürfe zur Analyse und Belastungsprüfung in verschiedenen Anwendungen für jedermann. Wenn du dies unterstützen möchtest, findest du den aktuellen Entwurf hier(neues Fenster).